"이건 내가 봤던 것 중에 최악의 코드다."

삼성전자가 야심차게 밀어붙이고 있는 자체 OS인 '타이젠'에서 심각한 제로데이 위협이 발견됐다는 분석이 나왔다. 소프트웨어의 보안 패치가 나오지 않은 상황에서 취약점을 공략하는 공격에 그대로 노출되어 있다는 얘기다.

2일 카스퍼키랩의 보안 서밋에서 이 같은 내용을 발표한 이스라엘 보안업체 'Equus Software'의 연구원 아미하이 나이더만은 3일 공개된 '마더보드'와의 인터뷰에서 타이젠의 취약점을 다음과 같이 설명했다.

"모든 게 잘못 되어 있다. 보안에 대해서 조금이라도 아는 사람이 이 소스코드를 살펴봤거나 작성했다고 볼 수는 없다. 이건 마치 학부생을 데려다가 소프트웨어 프로그램을 맡긴 것 같다." (마더보드 4월3일)

조금 더 구체적으로 살펴보면, 문제는 꽤 심각하다.

우선 그는 타이젠의 제로데이 취약점 40건을 발견했다고 밝혔다. 이로 인해 삼성 스마트TV나 스마트워치, 휴대폰 등 타이젠 OS로 구동되는 전자기기를 원격으로 해킹할 수 있다는 게 그의 설명이다. 발견된 모든 취약점은 기기와 멀리 떨어져 있는 해커가 기기에 접근할 수 있는 '원격 코드 실행(remote-code execution)'과 연관되어 있다.

특히 나이더만은 삼성이 자체적으로 구축한 앱스토어인 '타이젠스토어'와 관련된 취약점이 결정적이라고 지적했다. 그는 타이젠스토어의 설계상 결함 덕분에 다운로드 되는 소프트웨어를 중간에서 가로챈 뒤 악성코드를 자신의 삼성 TV에 유포하는 데 성공했다고 밝혔다.

타이젠스토어에는 인증된 삼성 소프트웨어만 기기에 설치될 수 있도록 하는 인증 장치가 마련됐지만, 나이더만은 인증 절차가 시작되기 전에 기기를 탈취할 수 있는 '힙 오버플로우' 를 발견했다고 주장했다.

마더보드는 삼성이 기본적인 코드 개발 능력도 갖추지 못하고 있다는 것을 보여주는 부분이라고 지적했다.

그는 타이젠의 코드 상당수가 낡았으며, 삼성이 휴대폰 운영체제로 개발했던 '바다'를 포함해 이전에 벌여왔던 코딩 프로젝트에서 가져온 것이라고 말했다.

나이더만은 "이 코드를 전부 가져다가 타이젠에 집어넣었다는 걸 알 수 있다"고 말했다.

그러나 그가 발견한 취약점의 대부분은 사실 타이젠에 맞춰 지난 2년 간 새로 쓰여진 코드 부분에 있었다. 이들 중 상당수는 프로그래머들이 20년 전에 저질렀던 종류의 실수와 유사했다. 기본적인 코드 개발 능력이나 이런 결함들을 발견하고 잡아낼 능력을 삼성이 갖추고 있지 못하다는 것을 보여준다.

그가 지적한 것들 중 한 가지 사례는 'strcpy()'의 활용이었다. "strcpy()"는 메모리에서 데이터를 복제하는 기능을 수행한다. 그러나 이 안에는 데이터를 기록할 만큼의 저장공간이 있는지 체크하지 못하는 오류가 내장되어 있어서 해커들이 공략할 수 있는 버퍼 오버런(buffer overrun) 발생으로 이어질 수 있다. 버퍼 오버런은 데이터 데이터가 기록되는 저장공간이 너무 작아서 데이터가 인접한 위치의 메모리에 기록될 때 발생한다. 나이더만은 이같은 결함 때문에 현재 어떤 프로그래머들도 이 기능을 사용하지 않고 있지만 삼성 개발자들은 이걸 "모든 곳에서 사용하고 있다"고 말했다. (마더보드 4월3일)

보도에 따르면 나이더만은 타이젠 OS가 설치된 삼성 TV를 구입한 이후인 8개월 전부터 타이젠의 소프트웨어 코드를 분석하기 시작했다. 얼마 지나지 않아 그는 타이젠의 코드에 심각한 문제가 있다는 것을 발견한 후 타이젠이 설치된 휴대폰들을 구입해 추가 분석에 나섰다.

그는 한 달 전쯤 삼성 측에 이같은 사실을 알렸지만 '자동응답' 이메일만 받았다고 밝혔다. 삼성전자 대변인은 마더보드의 질문에 "삼성전자는 보안과 프라이버시를 매우 중요하게 여긴다. 우리는 우리 시스템을 정기적으로 점검하며, 언제라도 잠재적 취약점이 발견되면 우리는 지체없이 문제를 조사해 해결한다"고 답했다.

또 마더보드의 이 기사가 발행된 이후, 삼성은 추가로 보낸 입장에서 "우리는 잠재적 취약점을 해결하기 위해 나이더만과 함께 협의할 것이다. '스마트TV 버그 바운티 프로그램'을 통해 삼성은 보안 위협에 대비하기 위해 전 세계 보안 전문가들과 함께 일할 것이다."라고 밝혔다고 이 매체는 전했다.

나이더만 역시 최근 삼성 측으로부터 연락을 받았고, 자신이 발견한 보안 취약점 일부를 삼성 측에 건넸다고 밝혔다.

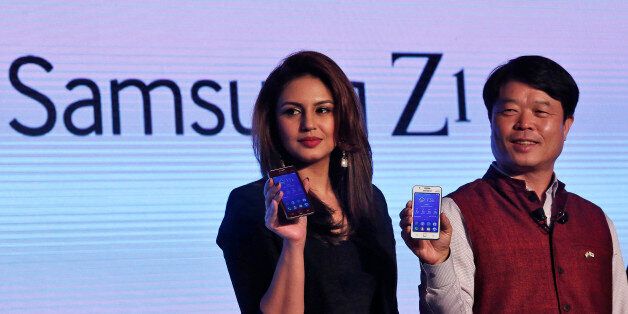

한편 타이젠은 삼성전자 스마트TV나 스마트폰, 스마트워치, IoT(사물인터넷) 냉장고 등에 탑재되어 있다. 국내에서는 스마트폰을 뺀 나머지 제품군들이 판매되고 있다. 타이젠 스마트폰은 인도, 방글라데시, 러시아 등 일부 국가에서만 판매되고 있다.