″이 경보는 미국 정부 기관과 에너지, 원자력, 상업 시설, 수도, 항공 관련 기관 및 핵심 제조업 분야를 겨냥한 러시아 정부의 행위들에 대한 정보를 담고 있다.”

미국 국토안보부(DHS)가 연방수사국(FBI)과 공동조사 결과를 담아 15일 발표한 보고서에 나오는 문장이다. 미국 정부가 에너지, 수도 등 미국 내 주요 기반시설에 대한 사이버공격의 배후로 ‘러시아 정부’를 공식 지목한 건 이번이 처음이다.

이 보고서가 나온 날은 재무부가 대선개입과 사이버공격 배후로 러시아를 지목하며 새로운 제재조치를 발표한 날이기도 하다. 도널드 트럼프 대통령 취임 이후 미국 정부가 러시아를 상대로 내린 가장 강력한 조치다.

‘러시아가 마음만 먹으면’

뉴욕타임스(NYT)는 러시아 정부와 연계된 해커집단이 어떻게 미국과 유럽 국가들의 기반시설에 침투했는지 소개했다. 이에 따르면, 러시아 해커들은 ‘마음만 먹으면’ 발전소를 조작하거나 멈춰세울 수 있는 발판을 마련하는 데까지 나아갔다.

미국 정부와 사설 보안기업들은 지난 몇 년 동안 러시아 해커들의 움직임을 추적·감시해왔다. 그러나 보안상 이유 등으로 그동안은 구체적인 내역이 잘 알려지지 않았다.

보도에 따르면, 러시아 해커들의 사이버공격은 2015년말 급속하게 진전됐다. 미국 대선을 앞두고 러시아 해커들이 선거 개입 활동에 나섰던 바로 그 시점이다. 해커들은 트럼프 대통령 취임 이후인 2017년 봄, 북아메리카와 유럽의 몇몇 기업 시스템을 감염시켰다.

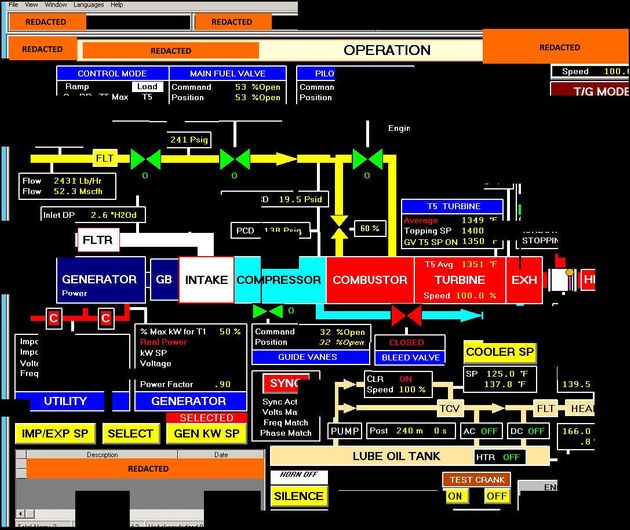

이후 러시아 해커들은 한 발전소의 핵심 통제시스템 접근권한이 있는 컴퓨터에 잠입하는 데 성공했다고 DHS 보고서는 밝혔다. 다만 해커들이 발전소를 파괴하거나 발전소 운영 시스템 전원을 차단하는 데까지 나아가지는 않았다. 해당 발전소의 이름도 보고서에 언급되지는 않았다.

그러나 러시아 해커들이 마음만 먹으면 얼마든지 핵심 기간시설을 공격할 수 있었다고 전문가들은 지적했다. 미국 정부와 보안업체들은 2015년 러시아가 우크라이나 전력망을 공격했다고 보고 있다. 크림반도 강제 병합 이후 벌어진 이 사이버공격으로 블랙아웃이 발생해 22만명 이상의 주민들에게 전기 공급이 끊겼다.

사이버보안업체 시만텍의 에릭 치엔은 ”이제 우리는 그들이 산업 기간시설을 통제하는 시스템 위에 앉아 실질적으로 전원을 꺼버리거나 파괴할 수 있었다는 증거를 갖게 됐다”고 말했다. ”그들은 전원을 차단할 능력을 갖고 있다. 단지 (이를 실행에 옮길) 정치적 동기가 없었을 뿐이다.”

지난해 6월, DHS와 FBI는 에너지 업체들을 겨냥한 해킹 공격 가능성을 경고하는 긴급 보고서를 냈다. 그러나 당시에는 공격 주체로 러시아가 특정되지는 않았다. 이날 미국 재무부는 마침내 러시아를 이 ”악성 사이버공격”의 배후로 공개 지목했다. DHS의 이날 발표는 이를 뒷받침하는 자료인 셈이다.

.docx, ``document.pdf

사이버보안업체들은 2011년부터 러시아 정부의 해킹 시도를 추적해왔다고 NYT는 전했다. 지금껏 알려진, 미국과 유럽의 에너지 시설들을 겨냥한 공격을 수행한 해킹단체들 중에는 드래곤플라이(Dragonfly), 에너제틱 베어(Energetic Bear), 버저크 베어(Berserk Bear) 등이 있다.

이들은 초창기에 미국과 캐나다의 국방·항공 기업들을 공격 대상으로 삼았다. 2013년 무렵에는 이 러시아 해커들이 미국과 유럽의 에너지 시설, 석유·가스관 운영업체 등을 공격한 배후라는 사실을 연구원들이 파악해냈다. 처음에는 이같은 공격이 일종의 산업 스파이 활동으로 간주됐다.

그러나 2015년 12월이 되자 러시아 해커들이 더 공격적으로 돌아서기 시작했다고 NYT는 보도했다. ”공격자들이 더 이상 정보 수집을 목표로 하는 게 아니라 발전소 운영 파괴 또는 전력 차단까지도 목표로 삼았다”는 것.

시만텍 연구원들은 러시아 해커들이 원자력 발전소에서 사용되는 부품들의 스크린샷을 찍고 운영 방법이 상세히 설명된 자료를 빼내기 시작했다는 사실을 발견했다. 향후 공격에 대비해 ‘정찰 활동’을 하고 있음을 보여주는 사례였다.

아스테크니카의 기술적 설명에 따르면, 해커들은 공격대상을 특정한 ‘스피어 피싱(spear-phishing)’ 이메일을 공격대상 업체 직원들에게 뿌렸다. 이메일에 첨부된 워드파일(.docx)을 열면 마이크로소프트(MS) 서버 메시지 블록(SMB)을 통해 공유파일을 서버에서 검색하도록 요청하는 스크립트가 자동으로 실행되는 구조다.

이렇게 되면 서버는 이용자에게 인증을 요청하게 되고, 이 때 악성 첨부파일에 담긴 스크립트는 이용자의 인증 정보 해시값을 캡쳐해낸다. 이 스크립트는 계정과 비밀번호를 추출하는 인증정보 수집 툴을 시스템에 설치하기도 했다. 또 ‘워터링 홀’ 공격에 쓰이는, 악성 자바스크립트·PHP스크립트를 동원한 수법도 사용됐다.

해커들은 워터링 홀 공격을 벌이기 위해 웹사이트를 감염시키는 과정에서는 ‘pdf 파일’이 첨부된 스피어 피싱 이메일을 추가로 뿌렸다. 계약서 등으로 포장한 이 파일(파일명 : ``document.pdf)에 담긴 축약URL을 클릭하면 이메일주소와 비밀번호를 넣으라는 웹페이지를 띄워 이용자를 현혹시켰다.

이렇게 인증정보를 손에 넣은 해커들은 확보된 접근 권한을 활용해 톰 캣 서버(Tomcat server) 및 자바 서버 페이지(Java Server Pages) 파일(symantec_help.jsp)과 enu.cmd라는 이름의 윈도 스크립트을 시스템에 설치에 시스템에 계속해서 접근할 수 있도록 했다. 그런 다음 윈도 .aspx 기반 웹쉘을 설치해 원격 접근권을 확보했다.

한편 NYT는 에너지 시설들을 공격한 해킹집단과 미국 대선개입에 연루된 러시아 해킹집단은 별개의 조직으로 보인다고 전했다. 민주당 전국위원회(DNC)에 침투해 파일을 빼낸 집단, 소셜미디어 등을 무대로 ‘트롤 팜‘을 운영한 집단, 그리고 이번에 지목된 해킹집단 등 ‘최소한 3개’ 조직이 활동해왔다는 얘기다.